Fortra因对关键的GoAnywhere文件传输漏洞反应缓慢而受到批评

Fortra的GoAnywhere MFT遭遇重大漏洞

文章重点

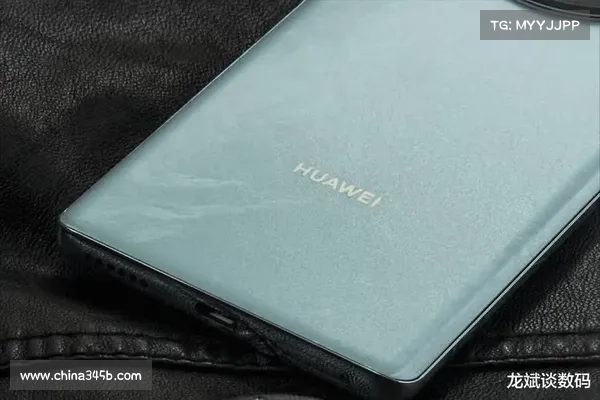

Fortra近期公布其GoAnywhere MFT的重大漏洞,CVE20240204,CVSSv3评分为98。漏洞可能使黑客能够通过管理入口远程创建新管理用户。对于此漏洞的公开咨询发布延迟超过六个星期。客户应立即更新至修复版本,并确保管理入口不对外公开。最近,Fortra针对其GoAnywhere MFT管理文件传输安全文件共享解决方案所发现的重大漏洞,发布了公开咨询,引起了广泛的质疑。

此漏洞的识别编号为 CVE20240204,并且拥有98的CVSSv3评分,可能允许黑客通过该软件的管理入口,远程创建新管理用户。

该漏洞的发现距离Clop勒索病毒团伙首次 利用GoAnywhere MFT的零日漏洞已经过了一年,当时的攻击影响了超过130个组织。

虽然Fortra上个月已私下通知客户此漏洞的情况,但直到1月22日,才发布了 公开咨询,这距离其释出的最新更新 GoAnywhere MFT 741已有六周多的时间,该更新已经修补了此漏洞。

Rapid7的漏洞情报主管Caitlin Condon在 1月23日的部落格文章中指出:“Fortra显然在2023年12月7日的GoAnywhere MFT版本中已处理了此漏洞,但看起来直到现在才发布相关建议。”

及时发布新发现漏洞的公开咨询,可以使安全社区更有效地扩散漏洞的细节,帮助安全团队和系统管理员更好地优先考虑修补计划,以达到最大的效果。

根据Horizon3ai的Zach Hanley在同一天发布的文章,GoAnywhere MFT的客户是在12月4日通过内部安全咨询帖被告知该问题的,并提供了一个补丁。

虽然Fortra表示没有报告显示该漏洞被积极利用,但Condon指出:“如果该漏洞尚未受到攻击,我们预期它会迅速成为目标,特别是因为修补程序已经可以被逆向工程一个多月。”

天行加速器节点研究人员无疑对该漏洞保持密切关注,这表明威胁组织可能也不会远离。

Hanley的文章提供了该漏洞的技术分析,而Horizon3ai也在GitHub上发布了该漏洞的 概念验证。

“在2023年,档案传输应用程序是威胁行为者的首要目标,”Hanley指出。

除了先前GoAnywhere MFT漏洞造成的破坏之外,Clop去年还在 MOVEit Transfer 供应链攻击中造成了重大损失。

新发现的Fortra漏洞影响GoAnywhere MFT所有版本,从600到740。

Condon提醒尚未升级到最新修补版本的GoAnywhere MFT客户,应在紧急情况下立即更新,而无需等候常规修补周期的到来。

“组织还应确保管理入口不对公网